Categorización funcional de los diferentes tipos de controles de seguridad y su aplicabilidad en la estrategia de protección corporativa - David E. Acosta

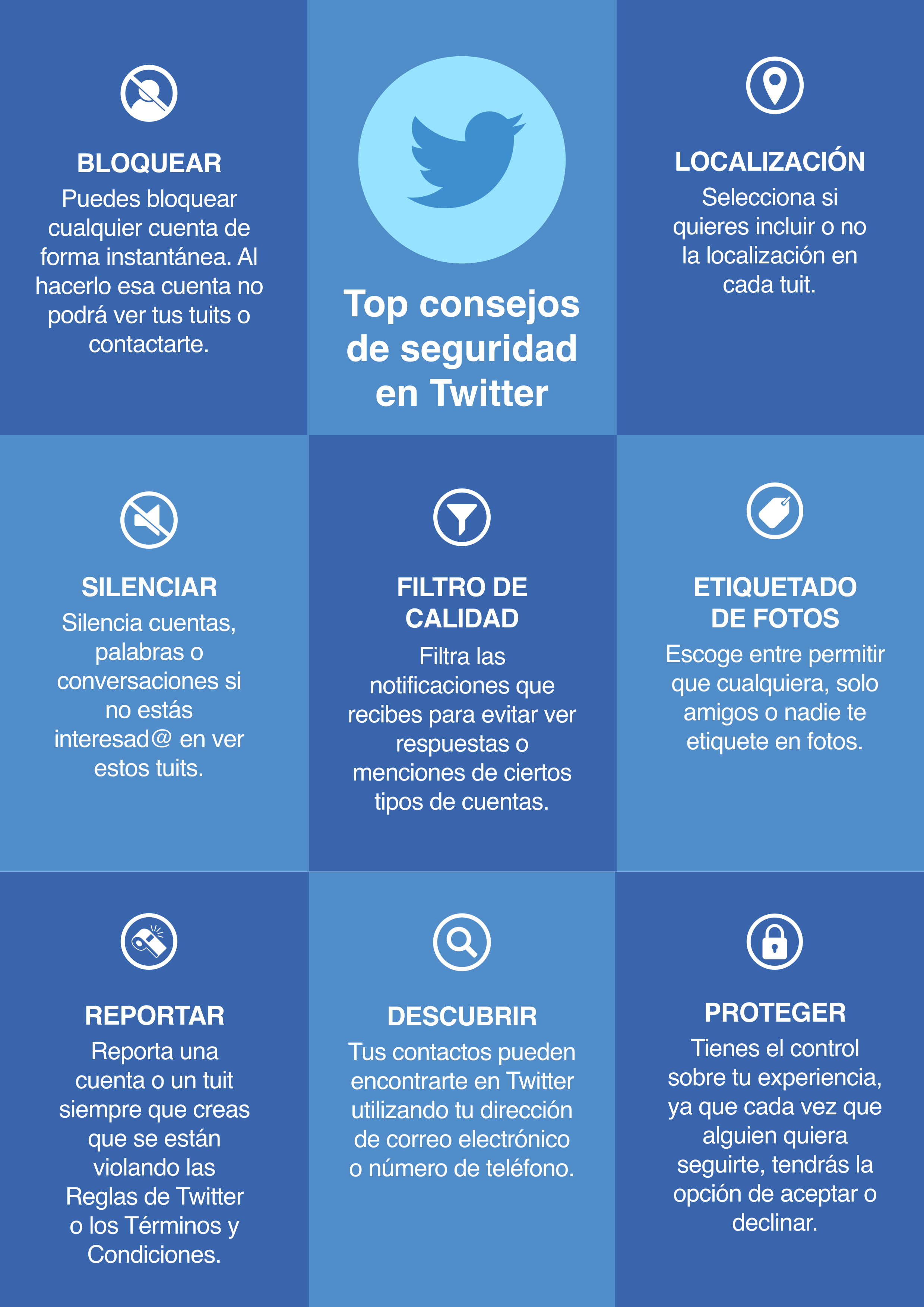

Infografía: ¿Cómo proteger tu información almacenada en servicios en la nube? #InformaciónSeguraesCultura – Seguridad de la información

Razones por las que los gemelos digitales son el futuro de la seguridad | Tecnología | Prosegur Innovacion

Introducción a los Sistemas de Gestión de la Seguridad de la Información (ISMS, Information Security Management Systems) - Bluemara Solutions

![▷ 13 Mejores Software de Control Horario y Presencia [2023] ▷ 13 Mejores Software de Control Horario y Presencia [2023]](https://softwarepara.net/wp-content/uploads/2022/07/13-Mejores-software-de-Control-Horario.jpg)